Had ooit wel es iets opgevangen over gemanipuleer in de leiding van de partij, nl. alle mannen zijn op een dag in één keer weggelopen maar ik had haar zelf verder nog nooit voorbij zien komen.

Wij tweeën zijn natuurlijk niks gewend en zeker niet iemand met van die Tell-Sell kwaliteiten?

Had dus last van een latente Playmate-reflex gedurende haar RTL talkshow présence, klinkt goed anders:

Volgens Ancilla moeten we er samen voor zorgen dat burgerrechten gewaarborgd blijven in een steeds meer gedigitaliseerde maatschappij. Privacy ís een veiligheidsmaatregel. Zonder dit grondrecht als maatschappelijke waarde, leeft de volgende generatie niet langer in een democratie. In deze sessie zal zij verder ingaan over privacy issues en veiligheid.

Zomaar 45 minuten in haar nabijheid Jan Marco. Alleen is dit al van begin november, een van de ‘Strategie Seminars powered by Computable’ op een vakbeurs.

In een parallelblok, ‘Cybersecurity’, dezelfde locatie maar helaas ook hetzelfde tijdstip als juffrouw van Leest maar goed, als gezegd, ook een maand geleden, ‘seminar’ verzorgd door de Chief Research Officer bij Fox-IT.

Fokresultaten verbeteren door kruiselings bevruchten met commercieel cynisme, lastige vragen alvast aan jezelf stellen en dan de klant in de verwarring vlug laten tekenen:

Tussen bangmakerij en apathie: wat als we cybersecurity realistisch zouden behandelen?

Securitybedrijven zijn bangmakers: ze geven alleen aandacht aan alles dat fout kan gaan, in de hoop zoveel mogelijk uren en producten te kunnen verkopen. De rest van de mensheid is apathisch: niet in beweging te krijgen totdat het te laat is en de gegevens al op straat liggen of het geld veilig op een rekening in Rusland staat. De rest van de mensheid gaan we niet veranderen, dus laten we beginnen bij securitybedrijven. Welke vragen stelt u ze, hoe houdt u ze scherp en vooral: wat zou u niet moeten accepteren? Wij van WC eend vertellen het u.

Dan doe je hen van Fox-IT weer tekort. Gegeven dat:

Their data pattern analysis system was developed in close cooperation with the Delft Technical University

Daar dan zoeken naar artikelen van mensen die op enig moment bij Fox-IT werken of daarmee samenwerken:

Of van afstudeerders die zij op hun beurt hebben begeleid en die hun onderzoek bij Fox-IT mochten doen:

Zo’n aspirant M.Sc. ingenieur zegt dan, stel:

SCENARIO 3: SOCIAL ENGINEERING, ZERO-DAY EXPLOIT, BACKDOOR, C&C EXPLOITATION

In this scenario, the goal is to detect a security incident scenario which is characterized by the following three steps:

- The attacker sends a socially engineered e-mail containing a zero-day exploit to the CFO.

- The CFO launches the attachment; the exploit automatically connects to a Dynamic DNS domain (e.g., DynDNS) and downloads a malware which disables the antivirus scanner (and its automatic updates) on the CFO’s laptop;

- A Trojan horse is downloaded on the laptop, giving the attacker complete control over it and connects to a command and control (C&C) server on the Internet, whose domain name was recently registered. The malware checks for net commands at random time intervals.

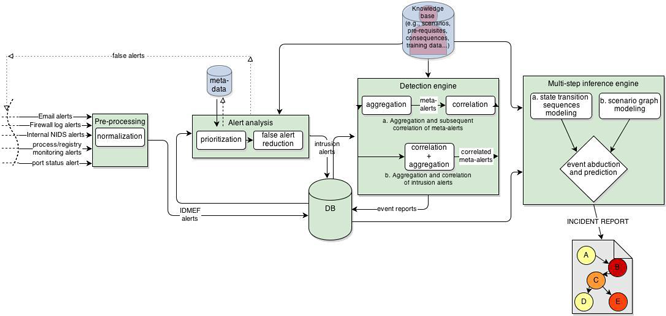

En komt daarop met het hier getoonde blokschema van een aardappelschil- annex two-stage patatafbakstraat lijkt het wel teneinde de door hemzelf bedachte fictieve naarling effectief te laten signaleren waarna ze hem van de weg kunnen gaan drukken:

Trefwoorden:

- event correlation

- IT security management

- multi-stage attacks

- machine learning

- intrusion detection

- big data

Geen “Traditionele oplossing” of wat zeg jij.